Ataques recentes a grandes sites, porém, evidenciam que as senhas estão cada vez mais simples e fáceis de serem desvendadas. O vazamento de listas e mais listas com senhas de usuários revelam um descuido mútuo – em parte pelo próprio usuário, em parte pela política de segurança do site, que não possui nenhum tipo de exigência que garanta a efetividade das senhas criadas. Chega a ser inapropriado tratar desse tema como se a culpa do vazamento de senhas fosse do usuário, já que verdadeiramente errados estão os hackers que fazem da prática seu ganha-pão, mas foquemos em outro ponto: como se resguardar? Como garantir que suas contas não serão invadidas?

Já citamos anteriormente algumas medidas que tornam isso possível. Não devemos utilizar termos comuns ou informações pessoais nas senhas. Sendo assim, nada de colocar a data de nascimento, o nome da mãe ou sequências numéricas como 123456. Além disso, tenha muito cuidado ao colocar a senha em computadores compartilhados ou de amigos… Nunca se sabe se ou quando eles serão invadidos.

Mas eu já tenho uma senha segura…

Bem, talvez você não tenha. Só para compreender a dimensão da coisa, o editor da Ars Technica, Nate Anderson, baixou uma lista com mais de 16000 senhas criptografadas. Em algumas horas, ele desvendou mais de metade da lista (em torno de 60%). Anderson já admitiu que não é familiarizado com a área, e isso nos faz pensar: se um repórter sem treinamento algum conseguiu essa façanha, imagine o que os grandes hackers não conseguem fazer.

Façamos melhor: deixemos de apenas imaginar. A Ars Technica convidou três profissionais da área para desvendar as senhas da mesma lista baixada por Nate Anderson – e o resultado foi assustador. O primeiro deles, Jeremi Gosney, expert em senhas do Stricture Consulting Group, desvendou 90% da lista utilizando um AMD Radeon 7970. Foram mais de 14000 senhas descobertas em vinte horas.

O segundo profissional chamado pela equipe do Ars Technica conseguiu um resultado ainda mais impressionante. Foram 13486 senhas em pouco mais de uma hora. Trata-se do desenvolvedor do programa oclHashcat-plus, Jens Steube, que utilizou uma potente máquina com duas placas de vídeo ADM Radeon 6990. O terceiro convidado da Ars Technica, identificado apenas como radix, é um cracker anônimo que alega que as senhas da lista eram horríveis. Usando um equipamento mais limitado, com uma placa 7970, radix desvendou 62% da lista em uma hora.

Como eles conseguiram descobrir tantas senhas em tão pouco tempo?

Primeiramente, é importante deixar claro que os três convidados da Ars Technica não sabiam de onde a lista se originou. De acordo com radix, se soubessem qual era o site, os resultados seriam obtidos em menos tempo. Isso acontece porque cada site utiliza um sistema específico para a criação de senhas, e há um programa voltado para o craqueamento de cada um desses sistemas. O mais comumente utilizado é o MD5, que transforma o plaintext em hashes rapidamente – o que acaba por funcionar a favor dos crackers, que, com um único processador de vídeo, conseguem mais de oito bilhões de combinações por segundo.

Vamos comparar o MD5 com outro sistema cujo foco é a proteção da senha. O SHA512crypt, desenvolvido para Mac OS X, por exemplo, torna a tarefa mais trabalhosa: são apenas 2000 combinações por segundo. Isso só deixa evidente que, dependendo do sistema utilizado, o site estará ou não mais suscetível a ataques de crackers.

O procedimento adotado pelos crackers!

É interessante compreender como essas listas de possíveis combinações são obtidas. As primeiras senhas a serem desvendadas são aquelas que possuem de um a seis caracteres (até por ser um padrão, já que a maioria dos sites exige o mínimo de seis caracteres para senhas). Em seguida, é estabelecido o início e o fim para as combinações, desde a letra a, passando por todo o alfabeto, seguindo pelos números e encerrando com os símbolos, sendo a / o último deles. Também são consideradas letras maiúsculas, tornando os possíveis caracteres 26 letras maiúsculas, 26 letras minúsculas, 10 números e 33 símbolos.

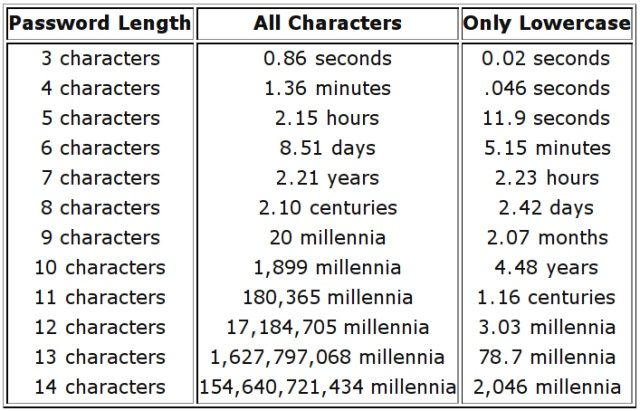

Jeremi Gosney explica que essas são as senhas mais simples de desvendar. Para descobrir códigos maiores, seriam necessários dias… Talvez até anos! Logo, pense nisso como a primeira medida de segurança para definir sua senha.

Veja esta tabela que ilustra o tempo necessário para quebrar uma senha através de ataques por força bruta:

As próximas senhas-alvo para os crackers são as que possuem palavras comuns e batidas. Existem até listas desenvolvidas por hackers para determinar quão comum é uma palavra – o que relaciona-se diretamente com nossa dica anterior, onde sugerimos a utilização de palavras mais complexas ou incomuns nas senhas.

Há também os ataques híbridos, que expandem as listas de palavras comuns e determinam diversas outras combinações para senhas com uma quantidade variada de caracteres. Esse é um procedimento demorado, podendo levar horas para ser concluído – o que mostra que, quanto mais incomum e longa for sua senha, mais difícil será para os hackers desvendá-la.

Por fim, os hackers estabelecem uma semelhança entre as senhas. De acordo com Jeremi Gosney, usuários de um mesmo site tendem a criar senhas parecidas, mesmo que não se conheçam e não possuam muita coisa em comum. É aí que a afirmação do cracker radix ganha sentido, já que, além de cada site possuir um tipo de sistema para a criação de senhas, os próprios usuários de um mesmo site tendem a utilizar senhas semelhantes.

Quando todos os passos acima são realizados e ainda restam senhas para serem descobertas, o procedimento chamado Markov chains (ou encadeamento Markov, numa tradução livre) tem início. Aqui, ao invés de gerar possibilidades como “aaa”, “aab” e assim por diante, o Markov chains gera possíveis senhas analisando a probabilidade de posicionamento para cada caractere. Por exemplo, quais as chances da letra a ser o primeiro caractere da senha? Qual a probabilidade da senha conter um número? Onde o mesmo estaria? E quanto aos símbolos? É mais provável que a senha possua um _ ou um -? As letras maiúsculas ficariam no início da senha, ou o usuário as colocaria no meio?

Como criar uma senha segura?

Os usuários devem ter em mente que as exigências para uma senha segura são:

- mínimo de onze caracteres

- letras maiúsculas e minúsculas

- números e palavras que não façam parte do que os hackers consideram um padrão

Outro fator que colabora para a falha na segurança da senha é o fato dos usuários utilizarem códigos fáceis de recordar – e sabemos como é difícil pensar em sequências aleatórias e complicadas. O procedimento de recuperação de senha pode ser trabalhoso, já que dificilmente ela é de fato recuperada. O que o site geralmente faz é gerar uma nova senha e solicitar que você a modifique assim que possível.

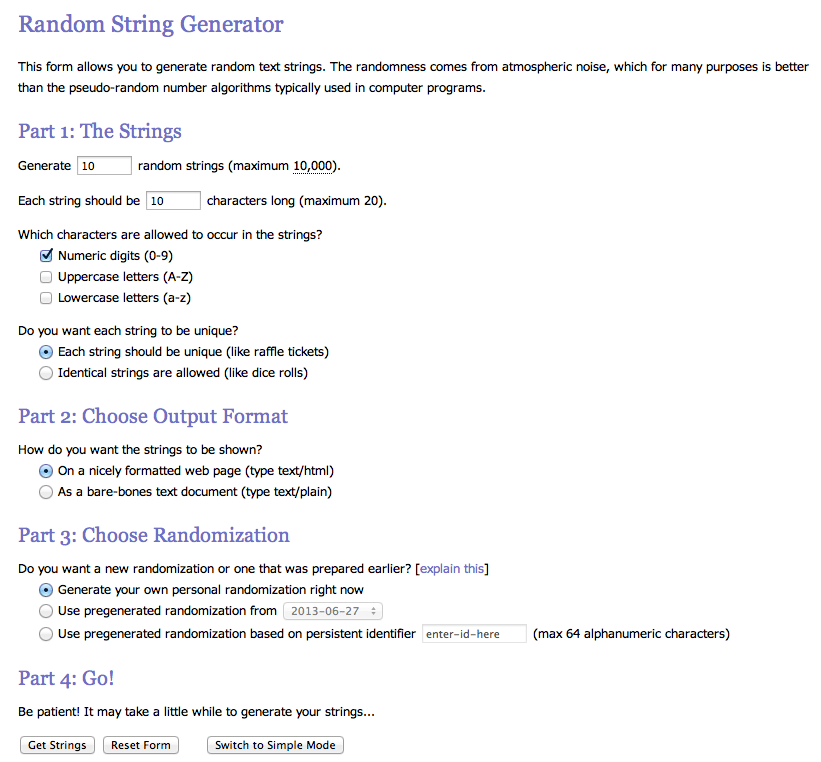

DICA! Utilize um gerador de senhas automático, como o disponibilizado no Random.org. Você escolhe a quantidade de senhas que deseja obter, e quantos caracteres ela deve possuir. Sua única tarefa será decorar a senha aleatória que aparecerá. Se você quiser mais opções de segurança, utilize o modo avançado de geração de senhas:

Quanto aos sites, a única opção viável é o controle do que é seguro ou não numa senha e a utilização de sistemas eficazes. Por exemplo, o site da Livraria Cultura, referência no varejo de livros e mídias no Brasil, exige que a senha possua letras maiúsculas, minúsculas e números, e um mínimo de oito caracteres. O interessante é que a senha não pode começar ou terminar com um número, provavelmente porque esse é um dos padrões adotados por outros sites. Caso o usuário não cumpra essas exigências, o cadastro no site não é finalizado.

A mensagem que fica é que, com as mais de 13000 senhas desvendadas pelos três especialistas convidados pela Ars Technica, ao menos 13000 usuários não escolheram boas senhas. Fique atento para não ser um deles!

Deixe um comentário